|

|

|

Ich und mein Handy Teil 1 und 2: Das Handy - dein unbekannter Begleiter Es geht bei dieser Veröffentlichung darum, über Probleme und Gefahren zu informieren, die sich nach dem Kauf eines Smartphones „von selbst einstellen“. Wir wollen Tipps geben, wie man den größten Teil des Frusts vermeiden kann. Es wird leider nicht ohne Frust ablaufen ... Das ist die Zusammenfassung einer zweiteiligen Vortragsveranstaltung im Antikriegscafé COOP von Aktion Freiheit statt Angst aus dem Frühjahr und Herbst 2017. Beide Teile wurden von Uniwut Freies Fernsehen mitgeschnitten und stehen nach der Ausstrahlung durch Alex-TV, den Offenen Kanal Berlin, auch zum Download in unserer Mediathek und auf unserem Youtube-Kanal zur Verfügung. Die Links sind

Inhalt

Einleitung Die Inhalte der beiden TV-Sendungen waren:

Los geht'sVorbemerkung zur HardwareWährend es bei Geräten mit dem Apple Betriebssystem IOS nur einen Hersteller, nämlich die Firma Apple, gibt, ist bei Android und Windows-Phone Betriebssystem verschieden, was auf welchem Gerät wie funktioniert. Diese Vielfalt konnten wir nicht untersuchen. Wir haben mit folgenden Geräten gearbeitet:

Erstes AnschaltenErste Warnung: Es wird keine SIM Karte gefunden. Ein WLAN wird nicht gesehen. Zumindest ist es schon mal klar, dass das Gerät auch ohne SIM Karte starten und funktionieren kann! Als Netzverbindung wird ein WLAN angemeldet. Wunsch des startenden Android:

Wir werden in die Cloud gedrängt und sollen uns keine Sorgen um unsere Daten machen, sondern vielmehr den Anbietern voll vertrauen. Beim ersten Start möchte das System zusätzlich ca. 6 Apps installieren, „für die Google aber keine Verantwortung hat“. Es handelt sich wohl um Spiele. Es folgt das Angebot künftig alle Daten in der Cloud zu sichern und ein Angebot für ein ständiges Backup (irgendwo im Netz). Die installierte Wetter App, aktualisiert von allein, macht also push statt pull, dabei kann/wird sie Zugriff auf die bei der Installation verlangten Daten haben. Eines der oben angegebenen Geräte war bereits in Gebrauch. Dort bemerkten wir: Nach Erwerb eines gebrauchten Geräts muss über Einstellungen/Sichern/Zurücksetzen ein Reset ausgeführt werden. Das soll angeblich alle alten persönlichen Daten löschen. Das Widget Fotos sieht trotzdem noch alte Fotos (thumbnails), der Dateimanager jedoch nicht. Diese Thumbnails liegen scheinbar im Ordner Android/data/com.android.gallery3d/cache/ der beim Reset „übersehen“ wurde. Erste „Probleme“

Um diesem Desaster zu entkommen holen wir uns die App F-Droid, einen freien Android App Store als .apk Datei und installieren sie. Ein Google Konto abmeldenHat man doch mal den Fehler gemacht und hat sich ein Google Konto angelegt, z.B. um über den Play Store Apps zu installieren oder weil man Google Maps oder Mail genutzt hat, so muss man (verrückterweise) so vorgehen: Man meldet sich bei GMail an und wählt unter Kontoeinstellungen „Konto löschen“. Man erhält die Meldung „Adresse kann künftig nicht mehr von Ihnen oder von einer anderen Person verwendet werden“. Dann wählt man bei Einstellungen, „Konto löschen“, „gesamtes Konto löschen“ und muss sich dann nochmal anmelden und wählt nun endgültig „Konto löschen“. Erklärt wird dies unter https://support.google.com/accounts/answer/61177?hl=de Der Wechsel des Google KontosWenn man nach dem Abmelden des Google Konto und dem Abschalten beziehungsweise Deaktivieren aller von Google vermuteten Anwendungen zu der Notwendigkeit gelangt, dass man aus irgendeinem Grund einen erneuten Zugriff auf den Google Play Store benötigt, so wird man mit folgenden Problemen konfrontiert. Wie von Google beim „Konto löschen“ vorgewarnt benötigt man einen neuen Google Account. Zur Anmeldung bei Google wurde also ein neuer Benutzer generiert. Die Anmeldung auf dem Smartphone war mit den bereits eingangs beschriebenen und abzulehnenden Aufforderungen zu PayPal Registrierungen für den PlayStore möglich. Als Folge ergab sich jedoch nach der Anmeldung, dass man auf dem Gerät ein neuer Nutzer ist und das Schreiben oder sogar Lesen von eigenen Dateien in bestimmten Ordnern (des ehemaligen Nutzers) nicht mehr möglich war. So konnten Dateien die früher von Twitter oder dem Privacy Browser heruntergeladen worden waren, plötzlich nicht mehr gelesen oder gelöscht werden. Und zu allem Ärger noch das: Wenige Monate nach dem Anlegen des neuen Google Kontos kommt von Google die Anfrage, dass man eine zweite E-Mail-Adresse eingeben möchte, um seine Identität zu bestätigen. Im anderen Fall wäre es nicht möglich weitere Updates zu erhalten. Ein Reset des GerätsFür ein Reset, also eine komplette Neuinstallation, des Geräts kann schnell mal notwendig werden. Wir hatten den Fall bereits beim Erwerb eines gebrauchten Gerätes. Ein anderer „Fall“ ließ nicht lange aus sich warten: Um den Zwang zu Google-Anmeldungen los zu werden haben wir nacheinander die Apps von Google „deaktiviert“ (löschen geht nicht s.o.). Allerdings ist die „Google App“ ein zentraler Baustein von Android. Nach ihrer Deaktivierung geht nichts mehr. Die Taste zum Anschalten tut nichts, keine Reaktion alles bleibt schwarz, evtl. hat man noch ein kurzes Aufblitzen und dann den wiederholten ergebnislosen Versuch eines Neustarts. Bei Geräten, wo sich der Akku nicht entnehmen lässt hilft nur ein Reset mit einer Büroklammer. Allerdings geht ein Reset nicht im ausgeschalteten Zustand und das Anschalten auch nicht. Für ein Reset muss man so vorgehen – und alle ist wieder wie beim Auspacken:

Mit „Wipe data/factory reset“ erhält man nach einigen Minuten ein neu installiertes Gerät. Weitere ProblemeWenn man eine SD Karte im Gerät einlegt, wird diese entweder als „zusätzliches Speichermedium“ erkannt oder dem „internen Speicher hinzugefügt“. In der Auswahl zwei ist das Medium nicht mehr als externer Speicher an anderen Geräten nutzbar. Bleibt die SD ein „zusätzliches Speichermedium“ so kann sie an anderen Geräten genutzt und mit Daten versehen werden. Diese Dateien sind jedoch nicht von allen Apps nutzbar (s. Berechtigungskonzept). Lässt man die SD Karte als externen Speicher, so wird man beim Start des Gerätes (Odys Tablet) wiederholt bis zu fünfmal gefragt, ob man die SD Karte als externen oder internen Speicher verwenden möchte. Diese Frage erscheint unsinnigerweise auch mehrmals wieder nach dem man sich für die externe Anwendung entschieden hat. Diese Frage erscheint auch noch nach Tagen unter den offenen Tasks, wenn man auf dieses Feld geht. Beim Antippen wird man wieder gefragt ob man die Karte als intern formatieren möchte. Ein völlig anderes Verhalten beobachten wir bei einem Samsung Tablet mit gleichem Betriebssystem (Marshmallow 6). Dort lässt sich eine SD Karte überhaupt nicht als „intern“ formatieren. Damit sind „allgemeine Ratschläge“ für ein Betriebssystem eigentlich nicht möglich, die Gerätehersteller entscheiden scheinbar im Endeffekt welches Verhalten von ihnen bevorzugt wird. Ein App Programmierer bestätigt uns, dass im Endergebnis das Verhalten von Gerät zu Gerät verschieden sein kann. Wie das Gerät per USB an einen PC angeschlossen so wird es dort gemounted über das mtp-Protokoll, z.B.: mtp://[usb:001,045]/Interner%20Speicher. Mit einem Dateimanager der dieses Protokoll beherrscht lassen sich einige Dateien kopieren, einige Verzeichnisse insbesondere vom internen Speicher werden jedoch nicht angezeigt. Ein Nutzung über ein Terminal mit den Befehlen ls, ssh, rsync, … sind leider nicht nutzbar. Zu sehen ist auch nur der Userspace auf dem Gerät. Man hat für die anderen Ordner keine (root) Rechte. Die erlaubten Verzeichnisse werden nach dem USB (Kabel-) Anschluss erst angezeigt, wenn man sich auf dem Android-Gerät auch angemeldet hat (kein Zugriff ohne Anmeldung). Ein großes (unerklärliches) Manko ist die mangelhafte Übertragungsgeschwindigkeit zum Android Gerät. Die Datenrate bei vielen Dateien ging „manchmal“ auf 80kB/s. Die SD-Karte kann mit 3,6MB/s schreiben (wer drosselt und warum?). Die Rechteverwaltung von Android verhindert manchmal auch das umbenennen von Ordnern, die über USB angelegt wurden (Warum?) Hinzu kommt, dass manche Androidr-Installationen von Hause aus keinen Dateimanager mitbringen. Der Nutzer soll nur über die installierten Apps Zugriff auf seine(!) Daten haben. Das Berechtigungskonzept von AndroidObwohl Dateien über eine Kabelverbindung von einem PC auf das Smartphone übertragen (und nicht mittels der SD „untergeschoben“) wurden, gibt es für einige/alle(?) Apps keine Schreib- und für einige auch keine Lese-Berechtigung dieser Daten. Da die SD Karte ein FAT32 Dateisystem enthält, welches keine Rechteverwaltung kennt, muss Android das simulieren – aber nach welchen Regeln? Obwohl Dateien über eine Kabelverbindung von einem PC auf das Smartphone übertragen (und nicht mittels der SD „untergeschoben“) wurden, gibt es für einige/alle(?) Apps keine Schreib- und für einige auch keine Lese-Berechtigung dieser Daten. Da die SD Karte ein FAT32 Dateisystem enthält, welches keine Rechteverwaltung kennt, muss Android das simulieren – aber nach welchen Regeln? Standardmäßig werden alle Android-Apps in einer „Sandbox“ ausgeführt - einem isolierten Bereich. Wenn sie auf Daten außerhalb dieses „Sandkasten“ zugreifen, diese bearbeiten oder löschen wollen, muss das Systems dies gestatten. Bereits mit Android 4.4 wurde der Verwendung von SD Karten als (externe) Speicher wegen der Möglichkeit des Einschleppen von Malware ein Riegel vorgeschoben. In den folgenden Versionen gab es wieder einige kleine Verbesserungen. Es bleibt jedoch bei der Einteilung der Berechtigungen für Apps in die „normalen“ und die „gefährlichen“. „Normale“ Berechtigungen werden standardmäßig vergeben und benötigen keine Zustimmung des Users, das sind der Zugriff aufs Internet, die Icon-Erstellung, Bluetooth-Verbindung und ?(welche noch)?. Um einer App eine der „gefährlichen“ Berechtigungen zu geben braucht es eine Bestätigung durch den Nutzer. Es gibt in der „gefährlichen“ Kategorie neun Berechtigungsgruppen. Erhält eine App den Zugriff auf eine Gruppe, so sind automatisch alle Berechtigungen der gleichen Gruppe gestattet, ohne dass eine zusätzliche Bestätigung notwendig wäre. Eine App, die z. B. die Berechtigung zum Lesen von SMS erhält, darf auch SMS verschicken, MMS-Nachrichten lesen und andere Aktionen dieser Gruppe durchführen. Die Berechtigungsgruppen in Android

Damit wird klar, welche Gefahren solche Berechtigungen beinhalten können. Gut, dass man sie (theoretisch) jeder App einzeln geben und entziehen kann. Wie das praktisch gehen soll steht hier https://www.androidauthority.com/android-app-permissions-explained-642452/ Wenn man also bei der Installation nach den gewünschten Berechtigungen gefragt wird, kann ein Abschalten der „Wünsche“ die App auch lahmlegen. Theoretisch kann man jeder App auch später Berechtigungen entziehen über „Einstellungen/Apps/Optionen/Berechtigungen“, allerdings nicht in der oben angegebenen Freiheit. Nachtrag: Na ja, was sie scheinbar auch dann nicht (sofort) tut, wenn man den Speicher der SD Karte zum Internen macht. Auch wenn es eigentlich nicht gewollt war, wurde die SD Karte schließlich zum internen Speicher transformiert, um den Browser dazu zu bekommen, die dort liegenden HTML Dateien anzuzeigen. Damit wurde in Kauf genommen, dass die mehreren Gigabyte an Daten über das Netzwerk oder die ebenfalls (seltsamerweise) langsame USB-Kabelverbindung übertragen werden mussten. Nun hätte der Browser seine Berechtigung „Speicher“ voll ausleben können. Es zeigte sich jedoch das folgende völlig unlogische Verhalten:

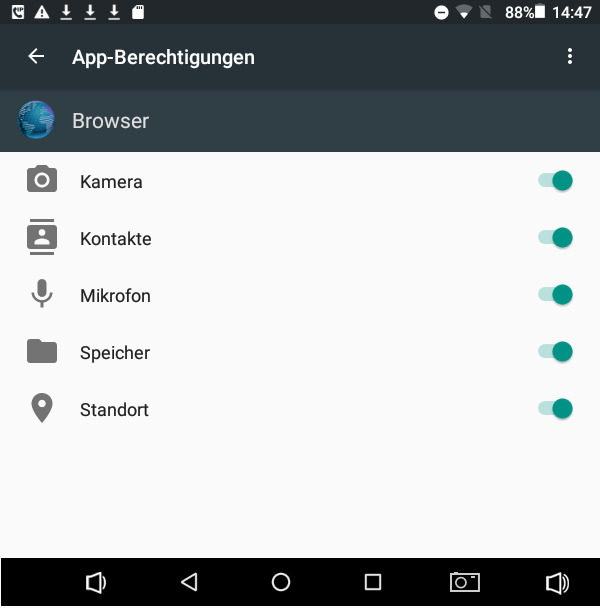

Welche Absichten mag der Programmierer damit verfolgt haben? Nun zurück zu den Berechtigungseinstellungen, im folgenden Beispiel wollten wir der Google-App „Browser“ ganz normale Berechtigungen zum Lesen der SD Karte geben, damit sie lokale Bilder und Webseiten aus dem lokalen Speicher anzeigen kann (was sie von zu Hause aus nicht tut) – eigentlich das normalste und ungefährlichste der Welt.   Vorher: Der Browser hat alle Berechtigungen Nachher: Nur der Zugriff auf den Speicher Für die praktische Verwendung heißt das, dass dem Nutzer keine Möglichkeit gegeben wird, sich die Berechtigungen auszuwählen, die seiner bevorzugten Verwendung entsprechen. Das ist kein Fehler des Berechtigungskonzepts sondern seiner Umsetzung durch die Programmierer der Apps. Die wirklich vorhandenen Berechtigungen sind durch fehlende Schalter unter Einstellungen/Apps erstens nicht sichtbar und die gewünschten Berechtigungen sind damit auch nicht auswählbar. Bei der Verwendung von SD Karten sollte man außerdem beachten, dass diese die Leistung des Geräts bremsen können, wenn sie von Apps häufig genutzt werden. Zu viele Schreibvorgänge können auch ihre Lebensdauer verkürzen. Zugriffe mit 10MB/s sollten die Karten schon verkraften können. Typ Leistung PersonalisierungVom ersten Start an wird man gedrängt alle seine Daten zur Verfügung zu stellen:

Installiert man erstmals eine App aus einer anderen Quelle als dem Google PlayStore, so erhält man zuerst eine Warnung, das ist noch ok, dann möchte Google diese App regelmäßig überprüfen. Das erlaubt sich Google selbst, ein „Nein“ wird nicht akzeptiert. BenutzungAn eine Handy-Benutzung muss man sich erst gewöhnen. Kenntnisse im Umgang mit Laptops nützen wenig, da keine Maus vorhanden ist. Die Wisch- und Tast-Funktionen sind im Manual erklärt und müssen geübt werden. Beim „Fotos machen“ kommt es oft zur Auslösung von vielen mehrfachen Fotos oder es passiert nichts. Auch das Kopieren von Text will gelernt sein – die Beschreibung erklärt: Zunächst tippen Sie ähnlich eines Doppelklicks zwei Mal auf eines der zu markierenden Worte, bis dieses farbig hinterlegt ist. Am Anfang und am Ende des Wortes erscheinen nun zwei Cursor. Indem Sie den ersteren nach links an den Beginn der zu kopierenden Textstelle ziehen und den zweiten Cursor ans Ende des zu kopierenden Textes legen, werden die darin eingeschlossenen Worte markiert und so zum Kopieren bereit gemacht. Um den kopierten Text an anderer Stelle wieder einzufügen müssen Sie zu der Stelle wechseln, in die der kopierte Text eingefügt werden soll. Sie können auch eine andere App öffnen. Wenn Sie die gewünschte Stelle bzw. das entsprechende Textfenster gefunden haben, tippen Sie einmal lange auf den Screen. Nun öffnet sich erneut ein kleines Kästchen, in dem Sie den Button "Einfügen" auswählen, um den Kopier- und Einfüge-Vorgang abzuschließen. Leicht gesagt, vor allem das „Cursor zur kopierenden Textstelle ziehen“ ist eine taktile Meisterleistung für das ein Finger geboren sein muss. Einen Screenshot erzeugt man durch „gleichzeitiges Drücken des Leiser Button und Power Button für einige Sekunden“. Die Bilder liegen nach vielen vergeblichen Versuchen im Ordner Screenshots. Zugriff auf Dateien Im Gegensatz zu Android 4 sind die Zugriffsberechtigungen in Android 5 oder 6 wesentlich restriktiver. So ist das Kopieren von Dateien aus dem internen Speicher auf eine SD Karte, die nicht als interner Speicher formatiert ist, vielfach nicht möglich. Das Problem sind fehlende Schreibrechte für die Apps auf SD Karten seit Android 4.4 Die seit Android 4.4. eingeführten Änderungen sind für die Besitzer von Smartphones äußerst ärgerlich, denn viele Nutzungsszenarien sind jetzt nicht mehr möglich:

Als einzige Lösungen bieten sich an das Gerät zu „rooten“ oder die App SDfix im Google Store, solange es sie noch gibt. Spätestens wenn man versucht die App-Systemeinstellungen zu ändern unter „Einstellungen“ Menü „Apps“ und im Menü „Systemeinstellungen ändern“ feststellt, dass sich nichts ändern lässt, kommt man wieder auf das „rooten“ zurück. Verhalten einzelner Apps

Diese ärgerlichen „Sicherheits-Features“ werden durch die „willkürliche“ Speicherverwaltung in Android erzeugt. Als User wird bei selbst auf die SD Karte kopierten Dateien root:everybody eingetragen. Dateien haben im internen Speicher die Rechte rwxr--r-- , auf der SD Karte rwxrwx--- , so dass die Apps auf diese nicht zugreifen können. Zu dem Punkt Zugriffsrechte sei noch erwähnt, dass eine SD Karte, die als Erweiterung zum internen Speicher hinzugefügt wurde, verschlüsselt wird und nicht an anderen Geräten lesbar ist (/dev/mmcblk0). Am Ende des vorigen Kapitels wurde ein Link zu einem Hack dieser Verschlüsselung angegeben. Verhalten im W-LANDas W-LAN wird unter „Einstellungen“ , „W-LAN“ konfiguriert. Sichtbare W-LANs werden angezeigt und können verbunden werden. Bekannte W-LANs werden ohne Ankündigung verbunden, sobald sie verfügbar sind. Das gilt z.B. auch für unverschlüsselte Netze wie freifunk.net auf der Straße. Die Netzverbindungen können am komfortabelsten mit der Funktion „Flugmodus“ abgeschaltet werden. Die Twitter-App bietet unter Einstellungen zum Bandbreite sparen nur an: „keine Bilder in Timeline“ und „keine Videos automatisch abspielen“, die Kommunikation selbst läuft jedoch immer. Verhalten mit SIM-KartenIn den verwendeten Geräten konnten 2 SIM Karten genutzt werden. Beim Anschalten wird jeweils die PIN für die SIM Karte(n) abgefragt, erst danach das Geräte-Passwort. Es kann in den „Einstellugngen“ unter „SIM Karte“ ausgewählt werden welche, bzw. ob man die Karte für Gespräche und SMS nutzen möchte. Leider kann man einer Datennutzung nur generell zustimmen ohne dies auf einzelne Apps zu beschränken. Gefahren: Es gibt Telefon-Anbieter, die ohne zu fragen Datenverbindungen zulassen und berechnen, obwohl die Karten (zu Urzeiten) nur zum Telefonieren gekauft wurden. Dort können erhebliche Kosten entstehen, z.B. bei Fonic 24ct/MB. Bei einer Prepaid Karte kann man beim Provider online ein Lastschrift Konto anlegen. Dabei muss man nur eine (irgendwoher bekannte) gültige IBAN und BIC hinterlegen und kann dann sofort (max) 25€ aufladen lassen und diese verbrauchen. Dazu wird keine PIN und TAN benötigt. Eine Sperre erfolgt erst nach der zu erwartenden Rücklastschrift. Grundsätzlich beruht die Verschlüsselung bei Handygesprächen noch immer auf den von US Geheimdiensten bei der NIST 2005 standardisierten „fehlerhaften“ Elliptic Curve Zufalllszahlengenerator, der in Sekunden zu knacken ist – also praktisch telefoniert man mit dem Handy unverschlüsselt. https://www.aktion-freiheitstattangst.org/de/articles/403-20170411-ueberwachung-durch-unternehmen.htm Die meisten Provider bieten nach Verbrauch des Datenkontingents für die Laufzeit (z.B. 30 Tage) Verbindungen mit 64kb/s. Diese Beschränkung stellt sich erst mit der Zeit ein, d.h. es ist möglich zu Beginn der Nutzung noch Downloads mit 1 MB/s zu bekommen. Verhalten bei der Standorterkennung (GPS)Eine „GPS an/aus Schalter“ gibt es nicht. Auch im Flugmodus ist der Empfang von GPS Signalen möglich. Unter „Einstellungen“/“Standort“ sind Apps gelistet, die auf GPS zugreifen. Ob dies wirklich alle sind, ist nicht bekannt. Google verlangt penetrant, dass man zustimmt, dass zur „Genauigkeitserhöhung“ GPS Daten „anonym“ an Google übertragen werden. Ob diese „Genauigkeitserhöhung“ wirklich ohne einen Bezug zu unserem Gerät mit den Mobilfunk-Antennenkoordinaten abgeglichen werden, die ja wieder unsere IMEI (die Geräte-ID) enthalten ist ebenfalls fraglich. Google Maps ist Google, also muss im ersten Schritt die Google Maps App deaktiviert werden und durch eine Open Source Anwendung wie Navit oder OSMand ersetzt werden. OSMand kann auf lokal gespeicherten Karten des Open Street Map Projekts arbeiten, so dass überhaupt keine Netzverbindung zur Navigation notwendig ist. Das Matrix ErlebnisBetrachten wir die folgende wirklich erlebte Geschichte als (Anti-) Werbe-Einblendung. 1. Das Geschehen Auf einem Smartphone mit Google Anmeldung und PlayStore ohne SIM-Karte wird die App OSMand zur Navigation verwendet. Zur Absicherung gegen Stromausfall wird ein PowerPack verwendet. Bei der Wanderung in der Nähe eines großen Campingplatzes, der eventuell ein freies WLAN anbietet, wurde bemerkt, dass sich das Gerät abgeschaltet hat. Nach einem Neustart „mitten in der Natur“ befindet sich das Gerät im Auslieferungszustand. Sämtliche selbst installierten Programme sind verschwunden, dafür sind viele Anwendungen installiert die zum einen von Google sind, zum anderen Anwendungen von Microsoft wie zum Beispiel das Officepaket als Testversion. OSMand oder ein anderes offline arbeitendes Navigations-Programm sind nicht mehr vorhanden. Das Gerät wird ausgeschaltet. Die weitere Wanderung findet ohne elektronische Hilfsmittel statt - aber die Wanderer überleben. ;-) Nach dem Start des Gerätes am nächsten Tag ist plötzlich alles wieder in Ordnung. Das Gerät befindet sich in dem Zustand wie zum Beginn der Wanderung am Vortag. Der einzige Unterschied zu dem alten Zustand war, dass der Name der SD Karte durch Zeichensalat ersetzt worden war. Zugriffe waren jedoch weiterhin normal möglich. Das Ändern/Umbenennen, der SD Karte war jedoch nicht möglich. Dieser Zeichensalat lässt sich nur durch eine Neu-Formatierung der SD Karte beheben. 2. Die Möglichkeiten A.) ein fremder Zugriff über ein freies WLAN Der erste Gedanke war, dass das Gerät einen Reset durchgeführt hat und sich dadurch wieder im Werkszustand befand. Da es am nächsten Tag jedoch wieder den alten Zustand zeigte, kann es sich nur um einen Recovery-Start gehandelt haben, der das Gerät im Auslieferungszustand aus dem ROM Bereich des Speichers gestartet hatte. Es bleibt die technische Frage unbeantwortet, ob so ein Recovery-Start überhaupt möglich ist ohne den normalen Speicher zu überschreiben. Wir würden uns über Tipps freuen, denn alles „Googeln“ (natürlich mit Open Source Suchmaschinen) blieb ohne Erkenntnisse über ähnliche Erlebnisse oder Erklärungen dazu. 3. Das Fazit Es bleibt das Gefühl dem Gerät ohnmächtig ausgeliefert zu sein. In einer echten Wildnis wäre man im obigen Fall verloren gewesen. So ein Verhalten nagt schwer am Vertrauen zu dem Gerät. Datenhunger von Apps Auch Apps, die von ihrer Funktion überhaupt keinen ersichtlichen Grund dafür haben, fragen nach Zugriffsmöglichkeiten auf unsere Daten. Und im übrigen: "Google sammelt Gesprächsprotokolle" http://www.golem.de/news/ueberwachung-google-sammelt-gespraechsprotokolle-von-android-geraeten-1606-121856.html "Wir speichern Informationen zu Telefonanrufen nur dann, wenn Google-Apps und -Dienste verwendet werden" sagt Google zu den Vorwürfen einer „privaten Vorratsdatenspeicherung“. OK, dann ist ja alles klar: Runter mit den Google Diensten! Leider versagt hier die "Technik", denn Google-Apps lassen sich nicht deinstallieren, man kann sie lediglich "ruhen" lassen, also deaktivieren. (https://a-fsa.de/d/2Et) Auch bei der Installation von Skype (von Microsoft): Die Liste der verlangten Berechtigungen umfasst praktisch Alles. Und telefonieren auf unsere Kosten möchte die App auch: „Das Skype Guthaben darf auch zum Einwählen in öffentliche Hotspots verwendet werden“. Damit verliert man jegliche Kontrolle ob die Kommunikation über das WLAN oder über ein Mobilfunknetz genutzt wird. Unschön ist es auch, dass Apps bei/nach der Installation ihre Datei, die .apk löschen. Sie sind dann einfach nicht mehr auffindbar, um sie z.B. auf anderen Geräten oder irgendwann später erneut zu nutzen. Unsicher und gefährlich Wie zu lesen ist, ist „Verschlüsselung von vielen Android-Geräten peinlich unsicher“. http://t3n.de/news/full-disk-encryption-721928/ Dies ist ein grundsätzliches Problem nicht-offener SW – deshalb streiten wir für offene Protokolle in der Kommunikation und offene Software (Open Source). Untersuchung zum Datenhunger bei verschiedenen Betriebssystemen Welche Verbindungen bauen die Geräte auf, obwohl man versucht die Einstellungen auf minimalen Datenaustausch zu stellen? Das deutsche Institut für Vertrauen und Sicherheit im Internet (DIVSI) hat dazu Messungen gemacht. Welche Verbindungen bauen die Geräte trotz der zuvor beschriebenen Minimaleinstellungen auf? Kurz nach Verbinden des Gerätes mit dem Internet wurden bei Android und iOS Verbindungen aufgebaut (Apple Push Service, Android Chat, Google+ Hangouts), die beinahe über den gesamten Testzeitraum aufrechterhalten wurden. Bei Android ließ sich eine Verbindung zu Werbezwecken beobachten. Der Endpunkt dieser Konversation lässt sich der Firma DoubleClick zuordnen, einem Unternehmen der Google-Gruppe. Bei IOS lässt sich die Verbindung zum Push Service (APNS) vom iPhone aus nicht deaktivieren, außer durch das Abstellen der Netzwerkverbindung. Eine Verbindung mit wu.apple.com ist unverschlüsselt und lässt sich auf eine vorinstallierte Aktien-App zurückverfolgen. Für die Aktien-App ist standardmäßig die Hintergrundaktualisierung aktiviert. Aus der Konversation kann man herauslesen, welche Daten abgefragt werden, d.h. welche Aktien den Nutzer „interessieren“. Das Windows Phone überträgt bei Netzzugang unmittelbar eine (vermutlich) eindeutige ID für das Gerät, Zeitstempel des Berichtes, Gerätetyp, Betriebssystemversion sowie kompatible Prozessorarchitektur. Ebenfalls unmittelbar nachdem das Gerät mit dem Internet verbunden ist, wird eine verschlüsselte Verbindung zu einem Server aufgebaut, dessen Hostname api.live.net lautet und über den ggf. der Nutzer später sein Microsoft Konto anlegt. Dort können Webservices mit entsprechender Autorisierung alle Daten abrufen, die mit einem Microsoft-Konto verbunden sind. Das Windows Phone baute Verbindungen mit einem Endpunkt auf, der Dienste zur Standortbestimmung anbietet. Laut Microsoft werden von diesem Dienst Zellinformationen sowie Informationen über Drahtlosnetze in Reichweite erfasst. Falls diese Daten tatsächlich erfasst und gesendet werden, steht dies im Widerspruch zu der im Test gewählten minimalen Einrichtung, bei der „WLAN-Verbindungsdaten zur Erkennung von WLAN in der Umgebung sichern“ explizit deaktiviert wurden. Blackberry OS: Kurz nach dem Aufbau der Verbindung zum WLAN wird automatisch eine Verbindung zu BlackBerry (blackberry.com) aufgebaut, die über den gesamten Testzeitraum aktiv ist. Zwei Verbindungen werden zu Servern mit „Eyeball AnyFirewall Engines“ aufgebaut. Eventuell werden hier Technologien zur Umgehung von NAT-Firewalls für VoIP-Verbindungen eingesetzt, wie sie in vielen Heimnetzwerken zu finden sind. Das traurige Fazit: Alle diese Betriebssysteme sind aus Datenschutzsicht nicht zu empfehlen. Folgende Links können beim Verständnis der Studie helfen: Android säubern Viele Google Apps lassen sich in Android ohne Root-Zugriff nicht entfernen sondern nur deaktivieren. Die folgende Liste enthält schon mal eine ganze Reihe von Apps, auf die wir ohne Komforteinbußen verzichten konnten.

Weitere Apps mit "Problemen"

Die App „Google App“ ist in obiger Liste nicht enthalten, denn sie darf nicht deaktiviert werden, sonst startet Android nicht mehr. In diesem Fall hilft nur noch ein Reset. Navigation mit freier SoftwareSehr empfehlenswert für die Navigation ist die App OSMand, da sie ihre Kartendaten auf dem Gerät ablegen kann und damit keine Kommunikationsressourcen benötigt. Man bleibt damit anonym. OSMand

Wenn der Datenordner von OSMAnd im externen Speicher liegt, kann man ihn auch direkt oder über USB von außen nutzen. Standardmäßig liegen die Daten im internen Speicher. Wenn man auf dem Gerät nicht alle Zugriffsrechte hat, muss man unter Umständen OSMand noch einmal löschen, dann den Datenordner auf den externen Speicher ändern und die Karten neu per WLAN herunterladen. Dialog "Karte konfigurieren": Hier können Sie auswählen, was alles angezeigt werden soll. Schalten Sie den "GPX-Track" ein. Die App zeigt eine Liste vorhandener Strecken. Kreuzen Sie eine oder mehrere davon an. OSMtracker

Navit Zur Navigation ist die App Navit ebenfalls geeignet. Die Kartendaten werden von Open Street Map geholt. Dazu ist unterwegs eine Datenverbindung notwendig. Open Source als Strohhalm gegen das Ausgespäht-werdenWeiter sind als Ersatz für neugierige Apps z.B. folgende Open Source Programme sinnvoll:

Kommunikation nach „außen“Was möchte man erreichen?

Verschlüsselt Mailen Bitseal leider nicht empfehlenswert Secrecy Telefonieren über das W-LAN Gibt es sichere Messenger?Wer wegen des Abziehen von privaten Daten, wie z.B. um meine privaten Kontakte, um WhatsApp einen Bogen machen möchte, muss 1. eine Alternative suchen und 2. seine Kommunikationspartner davon überzeugen sich diese App ebenfalls runterzuladen. Wir haben eine Liste von Privatsphäre-schützenden Apps gesammelt. Vor der Benutzung von Facebooks Produkt WhatsApp können wir nur warnen. Trotz seiner angeblichen Ende-zu-Ende Verschlüsselung aller Nachrichten ist die App ständig auf der Suche nach den persönlichen Daten auf dem Handy (Kontakte, E-Mail Adressen, Standort, …). Neben der proprietären, also für niemanden überprüfbaren, Verschlüsselung nutzt WhatsApp Server in den USA. Was es alles an Facebook zu kritisieren gibt, steht hier https://www.aktion-freiheitstattangst.org/de/articles/2532-20111130-facebook-privatsphaere-leitfaden.htm

Sicheres Surfen Um über das Tor Netzwerk anonym zu surfen benötigt man aus dem F-Droid Store die Apps Orbot und Orfox, bzw. Orweb. Die App Orbot stellt die Netzverbindung zum Tor-Netzwerk her sobald man Orfox startet. Eventuell sind diese Apps nicht im F-Droid Store sichtbar. Dann muss man unter „Einstellungen“ „zusätzliche Quellen“ hinzufügen, z.B. das Guardian Project htttps://guardianproject.info/fdroid/repo/?fingerprint=B7C2EEFD8DAC7806AF67DFCD92EB18126BC08312A7F2D6F3862E46013C7A6135 Die Installation von OrWeb im F-Droid Store Vor dem Surfen ist Orbot zu starten, Über Orbot können unter „Einstellungen“ auch weitere Apps ausgewählt werden, um über das Tor Netzwerk anonym ins Internet zu gehen. Dann ist zusätzlich diesen Apps der lokale Port 9050 als Proxy mitzuteilen. Möglicherweise sinnvolle AppsDie folgende Liste ist beliebig erweiterbar, sie enthält z. Zt lediglich die Apps (ohne die oben bereits aufgelisteten Messenger), die wir im Laufe unserer Arbeiten ausprobiert und zumindest nicht für sinnlos gehalten haben. Tabelle: Möglicherweise sinnvolle Apps

Anmerkung: Das XMPP-Protokoll basiert auf dem offenen XML-Standard und es gibt viele quelloffene Implementierungen. Viele davon sind mit OTR auch Ende-zu-Ende zu verschlüsseln. Viele weitere sichere Apps gibt es hier https://guardianproject.info/apps Banking mit dem SmartphoneDieses Kapitel geht auf einen Erlebnisbericht einer Leserin unserer Seiten zurück, die durch die am 14. September 2019 verbindlich gewordene europäische Payment Service Directive PSD2 dazu gedrängt wurde Banking auf dem Handy zu machen. Von der PSD2 kannten wir als Auswirkungen auf das Zahlungsverhalten nur die Tatsache, dass die TAN-Listen auf Papier ihre Gültigkeit verlieren würden. Umständlicher statt sicherer mit PSD2Die europäische Direktive PSD2 verlangt seit September 2019 von allen Banken und und Zahlungsdienstleistern in der EU, dass sie eine 2-Wegeauthentifizierung einführen. Das bis dahin üblichen Verfahren mit einer TAN Liste ist damit ab diesem Zeitpunkt nicht mehr zulässig. Das soll Zahlungsvorgänge zusätzlich sicher machen, indem auf einen zweiten Weg die Identität des Handelnden überprüft wird. Das haben zahlreiche Banken dazu genutzt, ihre Kunden von dem bis dahin üblichen SMS-TAN Verfahren weg zu bekommen. In Briefen wurden die Kunden aufgefordert sich für künftige Zahlungen und Überweisungen eine App herunter zu laden. Im folgenden möchte ich beschreiben, wie kompliziert und unerfreulich der Wechsel zu dem neuen Zahlungsverfahren sein kann.

Die Ausgabe des Kontostandes zeigte nur die letzten 10 Buchungen/Überweisungen und darunter das Wort "mehr" für die Anzeige der 10 davor liegenden Buchungen. Ein Export des Kontostandes war nicht mehr möglich. Vorher war der Export als .cvs (Excel) oder eine Druckausgabe möglich. Auch ein Speichern der Webseite brachte keine Hilfe, da diese nur noch ein Java Skript ohne die Inhalte der angezeigten Seite enthielt. Auch bei dem Aufruf von Überweisungen gab es Probleme, z.B. mit der Eingabe des Betrages. Der Cursor sprang undefiniert von einer Stelle zur anderen. Dies sehe ich als eine sehr gefährliche Fehlerquelle gerade bei Zahlungsvorgängen an. Bei der Nutzung von Überweisungsvorlagen wurden viele Daten aus der alten gespeicherten Vorlage nicht übernommen. Lediglich die Kontonummer wurde automatisch eingesetzt aber lange Kunden- oder Referenznummern mussten neu eingegeben werden. Vom Regen in die Traufe Oft fragt man sich, ob es denn noch schlimmer kommen kann. Und dann passiert es. Ich wollte einfach mal probieren, künftig Überweisung auf meinem Tablet durchzuführen, da die Oberfläche auf dem PC offensichtlich der auf einem Handy entsprach - schmal, länglich und Symbole statt Textmenus.

Schließlich stelle ich fest, dass es sich um verschiedene Sprachangebote der gleichen Bank handelt. Die deutschsprachige Version wird heruntergeladen. Nach dem Start der Anwendung sagte diese, dass sie durch eine weitere App, die SignApp, verifiziert werden müsste. Immerhin muss ich diese App nicht im Play Store suchen. Ihr Download ist durch einen Button festgelegt. Auch diese App wird herunter geladen und gestartet. Sie verlangt zuerst die Eingabe der Kundennummer und dann ein neues Passwort. Sie meldet sich dann bei der Bank an, was nach einigen Malen auch funktioniert. Was ich vermute: Die Sign App kontrolliert scheinbar die Korrektheit der installierten Bank-App, so dass diese nun zur Verfügung stehen sollte. Das Schlimmste jedoch ist die Tatsache, dass die durch die europäische Direktive PSD2 verlangte Zwei-Wege Authentifizierung eigentlich gar keine ist. Das Einloggen in die Bank-App und alle weiteren Transaktionen werden nun durch die Sign App authentifiziert, die aber auf dem gleichen Gerät, in diesem Falle einem Tablet, läuft. Die Sign App bestätigt lediglich die Transaktion und teilt dies "auf einem anderen Weg" - eigentlich nur einer anderen TCP/IP Verbindung auf dem gleichen(!) Ausgangs- wie Endgerät mit. Der Mensch muss keine TAN mehr von einem Gerät zum anderen übertragen, wie es bei der TAN Liste oder der SMS-TAN verlangt wurde. Die Anforderungen der PSD2 werden unverständlicherweise scheinbar mit dem oben beschriebenen Verfahren bereits erfüllt. Ein Hack auf dem Gerät würde ein "automatisches Bestätigen" der einen App durch die andere App sicher genauso gut erledigen - ich fühle mich überflüssig und vor allem verunsichert, denn es geht um mein Geld. Aufgefallen ist mir weiterhin, dass

Da die Installation der Sign App dazu geführt hat, das SMS-TAN Verfahren abzuschalten, bzw. zu kündigen, besteht nun auch keine Möglichkeit mehr Überweisungen allein auf dem PC und mit einem Telefon durchzuführen. Das diskriminiert Inhaber von Gemeinschaftskonten. So ist es dem zweiten Kontoinhaber nicht mehr möglich weiter ein anderes TAN Verfahren zu nutzen. Meine "Begeisterung" hält sich in Grenzen ... Im Original von Martina Müller für Aktion FsA Ein Smartphone rootenÜberblick für AndroidNach all dem Ärger, den man durch die ständigen Nachfragen oder Beschränkungen vom Android Betriebssystem erfahren musste, ist der Wunsch nach Alternativen geweckt. Davon gibt es eine ganze Reihe - aber leider auch mit Einschränkungen, je nach dem Gerät was man besitzt. Der grundlegende Unterschied zwischen einem iPhone und einem Android Smartphone liegt in der Vielfalt der Hersteller, die ihre Geräte mit Android ausliefern. Während Apple durch die eigene Herstellung der Hardware die Hand darauf hat, welche Komponenten verbaut werden, ist das bei Android nicht der Fall. Dadurch gibt es schon im „Verkaufszustand“ Unterschiede bei der Auswahl der installierten Apps. Sobald man nun das Betriebssystem ändert, muss man hinnehmen, dass gerade für das vorhandene Gerät diese oder jene Funktion nicht mehr läuft. Die vielen Lücken in dieser Übersicht haben kürzlich auch Canonical nach jahrelanger Entwicklung die Arbeit an seinen Smartphone-Ambitionen einstellen lassen. https://www.golem.de/news/ubuntu-canonical-gibt-unity-8-und-smartphone-konvergenz-auf-1704-127171.html Systeme wie das geplante Ubuntu Phone sind auf die Treiber der Geräte-Hersteller angewiesen und diese wechseln einfach zu schnell. Um dies zu verhindern hat das Projekt Sailfish OS von Jolla mit einer festen Hardware (der ehemaligen Nokia Mitarbeiter) gearbeitet. Es bietet also für einen Betriebssystemwechsel auf anderer Hardware keine Alternative. https://jolla.com/ Benutzbar ist solange nur das Android-Community-Projekt LineageOS, das aus Cyanogenmod hervorgegangen ist. Informationen findet man dazu unter Rooten oder lieber nicht?Bevor wir uns entschließen können ein freies Betriebssystem zu installieren, müssen wir erst einmal Root-Rechte auf unserem Gerät besitzen. Bei den ersten Android Versionen war das mit der Nachfrage beim Hersteller nach einer ID erledigt. Das ist nicht mehr „üblich“. Obwohl wir das Gerät und die Software gekauft haben, wird uns die vollständige Nutzung verwehrt. Wir müssen den Root-Zugriff erst mit verschiedenen Tricks erlangen, wobei die Hersteller uns mit dem Erlöschen der Garantieansprüche drohen. Was sollte man wissen bevor man beginnt? Hier eine Liste mit Tipps und Tricks:

CyanogenMod-Nachfolger Lineage als Alternative Die zentrale Softwarekomponente basiert auf dem Nachfolger des freien CyanogenMod oder einem vergleichbaren Custom-ROM und trägt nun den Namen Lineage. https://www.lineageos.org/ Wie sollte man beim Rooten vorgehen?Grundsätzlich läuft das saubere „Rooten“ so ab:

Wenn uns dafür keine Programme zur Verfügung stehen, bleibt nur der "unsaubere" Root-Vorgang:

Einen ausführlichen Bericht über das Rooten der uns zur Verfügung stehenden Geräte ist in unserem Web verfügbar. https://www.aktion-freiheitstattangst.org/de/articles/6361-20180203-ein-smartphone-rooten.htm In der Kurzfassung läuft es (mit KingoRoot) so ab:

Ein iPhone rootenDas Rooten eines iPhone heißt Jailbreak und wird ebenfalls mit jeder neuen Version schwieriger. Auch hier kann man das iPhone von den Nutzungsbeschränkungen des Apple Betriebssystems befreien – mit den gleichen Risiken wie bei Android. Deshalb hat man das Thema „Jailbreak“ beim iPhone im letzten Jahr schon fast endgültig beerdigt https://www.mobiflip.de/iphone-jailbreak/ Beim iPhone ist zwischen einem kurzfristigen (tethered) und dem dauerhaften „Jailbreak“ zu unterscheiden. Bei einem tethered iPhone Jailbreak muss man das iPhone nach jedem Neustart erst an einen Computer anschließen, um das Gerät mit der Jailbreak Software erneut zu starten. Die notwendige Software gibt es z.B. hier: „Yalu102“-Jailbreak http://iphone-tricks.de/anleitung/47474-jailbreak-ios-10-1-ios-10-2-anleitung und eine Beschreibung hier: https://de.wikipedia.org/wiki/Jailbreak_(iOS) . Was man für einen iPhone Jailbreak braucht:

Sollte wider Erwarten die Software während des Jailbreak Vorgangs abstürzen, so ist das kein Problem. Man kann jederzeit das iPhone und die Software auf dem PC neu starten und den Vorgang wiederholen. Alle Angaben erfolgen nach bestem Wissen und Gewissen und dem Stand der Technik Ende 2017. Wir sind für Hinweise auf Fehler oder inzwischen erfolgte Verbesserungen dankbar und weisen noch einmal darauf hin, dass wir für Schäden, die sich aus "Basteleien" nach obigem Text ergeben keine Haftung übernehmen. Alle Links sind oder werden noch im Text ergänzt. Deshalb gibt es hier keine Linksammlung, diese ist aber demnächst in dem gleichnamigen PDF-Dokument (DasHandyDeinUnbekannterBegleiter.pdf enthalten. Im Dezember 2020 erhielten wir von der Webseite https://rootmydevice.com/how-to-root-android-device/ den Hinweis auf weitere Apps zum Rooten von Android Smartphones, den wir hier gern publizieren. Siehe dazu auch unsenen Artikel https://www.aktion-freiheitstattangst.org/de/articles/7491-20201221-wie-kann-ich-ein-android-handy-rooten.htm Im Sommer 2021 erreichte uns folgende Warnung das Smartphone OS Linage betreffend: Forget Lineage. That's still contaminated by google. There is e,graphene and some other Linux based systems like Sailfish. Category[40]: Anti-Überwachung Short-Link to this page: a-fsa.de/e/2T1 Link to this page: https://www.aktion-freiheitstattangst.org/de/articles/6365-20180205-das-handy-dein-unbekannter-begleiter.html Link with Tor: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/6365-20180205-das-handy-dein-unbekannter-begleiter.html Tags: #Smartphone #Handy #IMSI-Catcher #Hacking #Trojaner #Cookies #Verschlüsselung #rooten #Zensur #Informationsfreiheit #Anonymisierung #Google #Zwang #Apps #KingoRoot #Osmand #CSipSimple #K9 #APG #OpenKeyChain #F-Droid #OpenSource #Navit #VoIP #uniwut #WLAN #SIM #Geodaten Created: 2018-02-11 12:49:41 Hits: 10276 Leave a Comment |

|

CC license European Civil Liberties Network Bundesfreiwilligendienst We don't store your data World Beyond War Use Tor router Use HTTPS No Java For Transparency |

Auch ohne gleich den Root-Zugriff auf das Gerät herzustellen, kann man schon mal aufräumen und alle „datenhungrigen“ und unnötigen Apps entfernen oder zumindest deaktivieren. So wollen wir sicher nicht, dass uns Google zuhört ...

Auch ohne gleich den Root-Zugriff auf das Gerät herzustellen, kann man schon mal aufräumen und alle „datenhungrigen“ und unnötigen Apps entfernen oder zumindest deaktivieren. So wollen wir sicher nicht, dass uns Google zuhört ...

Durch die vielen Datensammler sind aktuelle auch kurzfristige Änderungen oder Einschränkungen von zurückgelegten Wegen schnell in der Datenbank, die Gesellschaft/Gemeinschaft organisiert sich das Funktionieren der Software selbst.

Durch die vielen Datensammler sind aktuelle auch kurzfristige Änderungen oder Einschränkungen von zurückgelegten Wegen schnell in der Datenbank, die Gesellschaft/Gemeinschaft organisiert sich das Funktionieren der Software selbst.

Als Programm mit beliebig vielen Postfächern (E-Mail Adressen) bietet sich die im F-Droid Store erhältliche Open Source App K9-Mail an.

Als Programm mit beliebig vielen Postfächern (E-Mail Adressen) bietet sich die im F-Droid Store erhältliche Open Source App K9-Mail an.

Eine ältere Variante ist die Verschlüsselung mit der App APG. Wichtig ist hierbei, dass APG zuerst installiert sein sollte und dann erst K9 eingerichtet wird. Eventuell ist K9 noch einmal neu zu installieren. Auch hierbei muss in den K9-Mail Einstellungen / Konto-Einstellungen / Kryptographie das Programm APG zur Verschlüsselung eingetragen werden.

Eine ältere Variante ist die Verschlüsselung mit der App APG. Wichtig ist hierbei, dass APG zuerst installiert sein sollte und dann erst K9 eingerichtet wird. Eventuell ist K9 noch einmal neu zu installieren. Auch hierbei muss in den K9-Mail Einstellungen / Konto-Einstellungen / Kryptographie das Programm APG zur Verschlüsselung eingetragen werden.

CSipSimple oder Linphone sind zwei Apps, die das Telefonieren über VoIP ermöglichen.

CSipSimple oder Linphone sind zwei Apps, die das Telefonieren über VoIP ermöglichen.

Der Google Browser will sich bei Google anmelden, ist dann aber auch ohne Anmeldung nutzbar. Alternativ wäre neben dem Browser von Mozilla Firefox der Privacy Browser, der prinzipiell keine Daten speichert, allerdings leider auch keine Tabs unterstützt.

Der Google Browser will sich bei Google anmelden, ist dann aber auch ohne Anmeldung nutzbar. Alternativ wäre neben dem Browser von Mozilla Firefox der Privacy Browser, der prinzipiell keine Daten speichert, allerdings leider auch keine Tabs unterstützt.