|

|

|

Some technical hints for the installation of useful toolsSorry, but only some parts are already in English ... Technical help for the installation is best available on the websites of the mentioned tools, because only there the hints are kept up to date.

Content

IntroductionFor some installations we have tried out ourselves at trade fairs or for our own use, we have compiled a few brief notes here. Due to capacity reasons we are not able to keep this page up to date with updates and therefore cannot guarantee that it is up to date. Detailed help you will find on the web sites of the different Linux distributions

and/or some more help pages for Linux

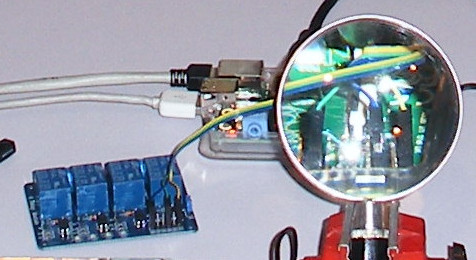

Hints for a RaspberryPiSome applications on a RaspberryPi presented at the Chemnitz LinuxtagThe RaspberryPi is an economical single-board PC, which consumes only approx. 3-5W and is damn cheap for approx. 30€. With its size of 15x8cm it doesn't take up any space, has its own screen port (HDMI), but can also be operated remotely via ssh (in the terminal) or graphically via VNC (ports 5900, 5901, ...). Web page with more hints for the installation http://www.raspberrypi.org/

Tipp für VNC (s. http://elinux.org/RPi_VNC_Server ) Install VNC : sudo apt-get install tightvncserver Aufruf von einem entfernten Arbeitsplatz: |

| gpg --gen-key gpg --list-keys gpg --list-secret-keys gpg --fingerprint Alice gpg --verify alice@... gpg --export -a alice@... > alice.asc gpg -s -u Bob text.txt gpg --clearsign -u Bob text.txt gpg -e -r Alice text.txt gpg -s -u Bob -e -r Alice text.txt gpg --import Alice.asc gpg --edit-key Alice gpg -c text.txt gpg -d text.txt.gpg | Schlüssel generieren

|

Show current battery status

Falls es keine Anzeige des aktuellen Akku-Ladezustand in der Menuleiste ist oder man diese schon zu oft übersehen hat, ist es angenehm, wenn man regelmäßig darauf hingewiesen wird, dass sich der Akku in einem kritischen Zustand befindet. Das folgende Script wurde für Linux Mint 17/19 geschrieben, wird aber ähnlich auf allen Ubuntu Systen laufen.

#!/usr/bin/env bash

#

# Meldung über aktuelle Akkuladung ausgeben

# (über den cron ca. alle 10 Minuten aufrufen)#

# Voraussetzung:

# paplay Ein Programm zum Abspielen von Warntönen

# sound-warn.wav Ein Meldeton

# sound-crit.wav Ein Warnton

# akku-warn.gif Ein Bild für halbleeren Akku

# akku-crit.gif Ein Bild für fast leren Akku

# Grenzwerte je nach Alter und Beständigkeit des Akkus

# WARN_LEVEL 35% warnen

# CRIT_LEVEL 20% herunterfahren

#

# /home/user das eigene Heimatverzeichnis (user ersetzen)

export DISPLAY="$(w -h $USER | awk '$3 ~ /:[0-9.]*/{print $3}')"

#echo $DISPLAY

XAUTHORITY="$HOME/.Xauthority"

SOUND_COMMAND="${SOUND_COMMAND:-paplay}"

CRIT_LEVEL="${CRIT_LEVEL:-25}"

CRIT_ICON="${CRIT_ICON:-"/home/user/pict/akku-crit.gif"}"

CRIT_SOUND="${CRIT_SOUND:-"/home/user/sounds/sound-crit.wav"}"

WARN_LEVEL="${WARN_LEVEL:-35}"

WARN_ICON="${WARN_ICON:-"/home/user/pict/akku-warn.gif"}"

WARN_SOUND="${WARN_SOUND:-"/home/user/sounds/sound-warn.wav"}"

if [[ -r "$HOME/.dbus/Xdbus" ]]; then

source "$HOME/.dbus/Xdbus"

fi

akku_level="$(acpi -b | grep -P -o '([0-9]+(?=%))')"

# alternativ, falls obige Zeile nicht funktioniert

#akku_level="$(acpi -b | grep -v "Charging" | grep -P -o '([0-9]+(?=%))')"

echo $akku_level # optionale Meldung, kann auskommentiert werden

sudo -u user DISPLAY=$DISPLAY DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/1000/bus notify-send -i "$LOW_LEVEL" -t 5000 -u normal "Battery level is ${akku-level}%"

if [[ -z "$akku_level" ]]; then

exit 0

fi

if [[ "$akku_level" -le "$CRIT-LEVEL" ]]; then

sudo -u rainer DISPLAY=:0 DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/1000/bus notify-send -i "$CRIT_ICON" -t 10000 -u normal "Battery Critical" "Battery level is ${akku_level}%"

if [[ ! -z "$CRIT_SOUND" ]]; then

$SOUND_COMMAND "$CRIT_SOUND"

fi

exit 0

fi

if [[ "$akku_level" -le "$LOW_LEVEL" ]]; then

sudo -u user DISPLAY=:0 DBUS_SESSION_BUS_ADDRESS=unix:path=/run/user/1000/bus notify-send -i "$WARN_ICON" -t 10000 -u normal "Battery Low" "Battery level is ${akku_level}%"

if [[ ! -z "$WARN_SOUND" ]]; then

$SOUND_COMMAND "$WARN_SOUND"

fi

exit 0

fi

Fast Storage with RAM or Swap

Möchte man Zugriff auf einen zusätzlichen Speicherbreich haben, so bieten sich der meist ungenutzte Swap Bereich auf der Festplatte und als superschnelle Festplatte der Arbeitsspeicher (RAM) an. Letzterer ist für sehr häufige Lese- und Schreibaktionen ideal. Man sollte aber nicht vergessen, dass

- beide Speicherbereiche eigentlich einem anderen Zweck dienen und sie nach einem Neustart nicht mehr lesbar sind,

- der RAM Bereich endlich ist und wenn man ihn voll schreibt, bleibt das Betriebssystem einfach stehen.

Zur Einrichtung der Speicher gibt man an

sudo mkdir /media/ramdisk # erzeugt einen Mountpoint

sudo mount -t ramfs ramfs /media/ramdisk # erzeugt die RAM Disk

Will man diese nicht bei jedem Neustart neu anlegen, kann man diese in der Datei /etc/fstab fest eintragen. Dort sind auch die realen Festplatten registriert. Dort muss stehen

ramfs /media/ramdisk ramfs defaults 0 0 # für eine RAM Disk

tmpfs /media/tmpfs tmpfs defaults,size=50% 0 0 # für einen temporären Speicher im Swap Bereich

tmpfs /media/tmpfs ramfs defaults,size=1024M 0 0 # oder mit fester Größe

Vorsicht! Der RAM Bereich wird einfach voll geschrieben , wenn man nicht darauf achtet - und dann steht das System.

Text to Voice

Es gibt verschiedene Programme, um Text in Sprache umzuwandeln. In einigen Projekten wird eine synthetisch generierte Stimme verwendet, andere nutzen echte Phoneme, so dass man zwischen Sprechern und Sprecherinnen wählen kann. Wir wollen 2 Möglichkeiten vorstellen.

sudo apt-get install libttspico-utils sox

Das Programm pico2wave erzeugt dann eine .wav Datei, die man mit play abspielt. Im folgenden Beispiel wird diese temporäre .wav Datei gleich wieder gelöscht.

cat text.txt | pico2wave --lang de-DE --wave /tmp/Test.wav ; play /tmp/Test.wav; rm /tmp/Test.wav

Das Programm bekommt Schwierigkeiten, wenn fremdsprachliche Ausdrücke im Text vorkommen und kann diese nur unverständlich wiedergeben. Erlaubte Sprachen sind de-DE, en-US, en-GB, ...

Die aufgenommene Audiodatei lässt sich in ein anderes Format konvertieren

sox input.wav output.ogg

lässt sich in der Geschwindigkeit anpassen

sox input.wav output.wav tempo 1.3

sox input.wav output.wav tempo 0.9

oder in Tonhöhe und Geschwindigkeit verändern

sox input.wav output.wav speed 1.3

sox input.wav output.wav speed 0.9

Mehrere Audiodateien können zusammengefügt werden

sox short.wav long.wav longer.wav

Für einfaches Aufnehmen und Abspielen können auch die Synonyme play und rec verwendet werden

rec output.wav trim 0 0:10

nimmt 10 Sekunden Audio vom Standardeingabe Device auf. Die Aufnahme lässt sich auch jederzeit durch Ctrl-C beenden. Play spielt Audiodateien ab

play output.wav

Mit menschlichen Stimmen arbeitet der Gespeaker. Das Programm und die Stimmen müssen installiert werden

sudo apt-get install gespeaker

sudo apt-get install mbrola mbrola-de7 mbrola-de6 mbrola-de5 mbrola-de4 mbrola-de3 mbrola-de2 mbrola-de1 mbrola-en1

Gespeaker hat ein grafisches Frontend und kann Textdateien vorlesen oder als .wav speichern. Die menschlichen Stimmen klingen angenehmer, allerdings sind die Worte abgehackter als in pico2wave.

Bildbearbeitung mit jhead

Oft besteht der Wunsch die eigenen Fotos umzubenennen oder die Daten in der Exif-Sektion der JPEG-Datei auszulesen oder zu verändern. In Linux kann man das mit derm Programm jhead machen.

Installation: sudo apt-get install jhead

Jhead bietet u.a. folgende Möglichkeiten (s. man jhead):

jhead bild.jpg # Ausgabe des Exif und der Dateidaten

jhead -ds2019:12:01 bild.jpg # Exif Datum ändern

jhead -cl "BlaBla" bild.jpg # Comment ändern/einfügen

jhead -nimg_%Y_%m_%d *.jpg # Datei nach Datum benamsen aus Exif oder Dateidaten

jhead -de bild.jpg # Exif Header löschen

jhead -dc bild.jpg # Comment löschen

jhead -mkexif bild.jpg # minimalen Exif Header erzeugen

jhead -ft bild.jpg # Dateidatum in Exif Datum schreiben

jhead -dsft bild.jpg # Exif Datum als Dateidatum schreiben, wenn vorhanden

Eingebaut in ein Skript lassen sich damit alle eigenen Fotos mit einem Copyright Vermerk ergänzen oder nach ihrem Erzeugungsdatum umbenennen u.ä.

Convert Pictures with webp

Ärgerlicherweise trifft man im Web immer häufiger auf Bilder vom Typ .webp, diese von Google gepushte Format kennen viele Bildverarbeitungsprogramme noch nicht. Zur Konvertierung in gängige Formate hilft die Installation des kleinen Tools gleichen Namens

sudo apt install webp

Mit dem Befehl

find . -name "*.webp" | xargs -I {} dwebp {} -o {}.png

lassen sich alle Bilder des Typs ".webp" in das Format .png umwandeln. Man kann mit einer Option auch in bmp, tiff umwandeln, leider nicht in jpg.

Redirect web sites

Often you use additional domain names to increase the size of your website's entry area. Then you have to redirect from these domains to the right website. There are several ways to do this.

- Redirect via .htaccess

If it is possible to create a file named .htaccess in the website or if this file already exists because access to the website is restricted, the following line must be inserted in this file

Redirect /umleitung/ http://www.nureinbeispiel.de

Then all calls of the page "umleitung" will be redirected to www.nureinbeispiel.de . Usually "umleitung" is index.html. - Redirect with Java Script (if you will use that)

- Redirect with HTTP-EQUIV="REFRESH"

You create a web page,f.e. umleitung.html with the content

<html>

<head>

<meta http-equiv="content-type" content="text/html; charset=utf-8" />

<meta HTTP-EQUIV="REFRESH" content="1; url="https://www.domain.de/neuesziel/">

<title>Weiterleitung</title>

</head>

<body bgcolor="#EFEFEF" text="#000000">

<span style="font-size: 12px;font-family:sans-serif">

Weiterleitung auf die Seite <a href="https://www.domain.de/neuesziel/">https://www.domain.de/neuesziel/</a>

</span>

</body>

</html>

Ihr All calls of the page umleitung.html lead to the page www.domain.de/neuesziel

Usefull plug-ins for Mozilla Firefox Browser

There is a huge amount of plug-ins for Mozilla Firefox Browser https://addons.mozilla.org/de/firefox/

Some hints for your personal security:

| NoScript | This Plug-In prevents (Java-) scripts |

| WoT | Safer surfing - This Plug-In show traffic lights,which web pages should be secure. Works by signs but you have to accept its hints. |

| AdBlockPlus | This Plug-In blocks advertisments |

| WebRTC Block | This Plug-In (for the Chrome Browser) prevents that someone can see your real IP address within a VPN. |

Deletion of cookies with different browsers

In Windows OS with browser Chrome:

Cookies in C:\Users\

Delete script:

@echo off

set ChromeDir=C:\Users\%USERNAME%\AppData\Local\Google\Chrome\User Data

del /q /s /f "%ChromeDir%"

rd /s /q "%ChromeDir%"

In Windows OS with browser Mozilla Firefox:

Cookies in C:\Users\

and in C:\Users\

Delete script:

set DataDir=C:\Users\%USERNAME%\AppData\Local\Mozilla\Firefox\Profiles

del /q /s /f "%DataDir%"

rd /s /q "%DataDir%"

for /d %%x in (C:\Users\%USERNAME%\AppData\Roaming\Mozilla\Firefox\Profiles\*) do del /q /s /f %%x\*sqlite

In Windows OS with browser Opera:

Cookies in C:\Users\

and in C:\Users\

Delete script:

@echo off

set DataDir=C:\Users\%USERNAME%\AppData\Local\Opera\Opera

set DataDir2=C:\Users\%USERNAME%\AppData\Roaming\Opera\Opera

del /q /s /f "%DataDir%"

rd /s /q "%DataDir%"

del /q /s /f "%DataDir2%"

rd /s /q "%DataDir2%"

In Windows OS with browser Safari:

Cookies in C:\Users\

and in C:\Users\

Delete script:

@echo off

set DataDir=C:\Users\%USERNAME%\AppData\Local\Applec~1\Safari

set DataDir2=C:\Users\%USERNAME%\AppData\Roaming\Applec~1\Safari

del /q /s /f "%DataDir%\History"

rd /s /q "%DataDir%\History"

del /q /s /f "%DataDir%\Cache.db"

del /q /s /f "%DataDir%\WebpageIcons.db"

del /q /s /f "%DataDir2%"

rd /s /q "%DataDir2%"

In Windows OS with browser Internet Explorer:

Unfortunatly the Internet Explorer stores history, cookies and cache all over the place, including registry

Delete script:

@echo off

set DataDir=C:\Users\%USERNAME%\AppData\Local\Microsoft\Intern~1

del /q /s /f "%DataDir%"

rd /s /q "%DataDir%"

set History=C:\Users\%USERNAME%\AppData\Local\Microsoft\Windows\History

del /q /s /f "%History%"

rd /s /q "%History%"

set IETemp=C:\Users\%USERNAME%\AppData\Local\Microsoft\Windows\Tempor~1

del /q /s /f "%IETemp%"

rd /s /q "%IETemp%"

set Cookies=C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Windows\Cookies

del /q /s /f "%Cookies%"

rd /s /q "%Cookies%"

Additionaly you need a script for deleting entries in the registry.

In Windows OS you have to delete Flash Cookies, too:

Flash cookies in C:\Users\

Delete script:

@echo off

set FlashCookies=C:\Users\%USERNAME%\AppData\Roaming\Macromedia\Flashp~1

del /q /s /f "%FlashCookies%"

rd /s /q "%FlashCookies%"

Building SSL-Certificates with LetsEncrypt

Run Certbot once to automatically get free HTTPS certificates forever.

Zertifikate, insbesondere für Server, kosten normalerweise Geld und werden von Firmen wie VeriSign u.a. erzeugt. Man installiert sie auf seinem Rechner für Webserver, wie den Apache2, oder für Maildienste. Die von der Open Software Foundation geförderte Initiative Lets Encrypt bietet Zertifikate kostenlos an und garantiert auch, dass sie ständig auf einem aktuellen Stand bleiben. Andere Initiativen, wie CA-Cert sind daran gescheitert, dass ihre Zertifikate von den Herstellern der Browser nicht akzeptiert wurden und die Nutzer Fehlermeldungen erhielten.

Auch unser Server benötigt für die SSL Verschlüsselung Zertifikate, die die Echtheit unserer Domains bestätigen. So haben wir im letzten Jahr erfolgreich auf LetsEncrypt Zertifikate umgestellt. Wir wollen im folgenden erklären, was dabei zu tun ist.

Zertifikate für einen Apache2-Web-Server

Eine Beschreibung gibt es bei Lets Encrypt https://letsencrypt.org/getting-started/

Besitzt man auf dem Server die Möglichkeit Skripte auszuführen und hat Zugriff auf ein Terminalfenster, so sind folgende Befehle auszuführen:

uname -a # liefert die aktuelle Linux Kernel Version

cat /etc/issue # liefert die Linux version, z.B.: Ubuntu 14.04.5 LTS

sudo apt-get update # bringt das System auf den aktuellen Stand

sudo apt-get install software-properties-common # installiert ein notwendiges Paket

sudo add-apt-repository ppa:certbot/certbot # fügt das Repository von Lets Encrypt hinzu

sudo apt-get update # bringt das System auf den aktuellen Stand

sudo apt-get install python-certbot-apache # installiert das certbot Paket von lets Encrypt

sudo certbot --apache # startet den certbot

Man wird dann nach Zustimmung zu den AGBen von LetsEncrypt gefragt. Diese stehen unter https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf

Dann listet das Programm die in den Apache Konfigurationen gefundenen Domains auf und man muss diejenigen Domainnamen auswählen für die man Zertifkate erstellt haben möchte. Die Erstellung der Zertifikate wird mit "Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt" bestätigt.

Ein einzelnes Zertifikat erstellt man z.B. so sudo certbot --apache -d a-fsa.de -d www.a-fsa.de

für die Domain www.a-fsa.de und alle Subdomains davon.

Es ist sinnvoll nach der Erstellung der Zertifikate diese auch zu überprüfen, z.B. über die SSL Test-Seite: https://www.ssllabs.com

Dort erhält man detaillierte Info zu Fehlern.

Da Zertifikate von Lets Encrypt eine Lebensdauer von 90 Tagen haben, sollte man das Erneuern automatisieren. Dazu macht man zuerst einen Test ob die Erneuerung fehlerfrei laufen würde mit dem Kommando sudo certbot renew --dry-run

Dieser Befehl liest alle Konfigurationen ein und startet einen Trockenlauf, um die Funktion des Renew zu testen, ohne Änderungen durchzuführen.

Man erhält normalerweise die Meldung: Congratulations, all renewals succeeded.

Dann kann man das Erneuern über den Crontab automatisieren. Man fügt mit dem Kommando sudo crontab -e die folgende Zeile hinzu:

0 0 * * * /usr/bin/certbot renew -q --post-hook "/usr/sbin/service apache2 restart"

Das renew-Kommando merkt bei der täglichen Ausführung, wenn die Zertifikate noch aktuell sind und frischt erst 30 Tage vor ihrem Ende die Daten auf.

Abgemeldete Domain wieder aus Lets Encrypt löschen

rm -rf /etc/letsencrypt/live/${DOMAIN}

rm /etc/letsencrypt/renewal/${DOMAIN}.conf

Diese Anleitung gilt nur für einen Apache Webserver, für andere Webserver hilft die Lets Encrypt Webseite weiter.

Zertifikate für Mail-Server

Für Mailserver Zertifikate auf Servern, die unter der Admin-Oberfläche Plesk laufen hilft evtl. diese Anleitung https://www.hosteurope.de/faq/server/plesk/austausch-einrichtung-ssl-zertifikat-dienste/

weiter.

Secure Thunderbird

Wir wollen hier nicht über sicheres Mailen mit Verschlüsselung durch Enigmail reden (kommt vielleicht noch). Es geht um die etwas kompexeren Einstellungen, die man bei Thunderbird genau wie im Mozilla Firefox über about:config machen kann.

Sinnvoll sind z.B. folgende Einstellungen:

javascript.enabled = false

network.cookie.cookieBehavior = 2

dom.storage.enabled = false

geo.enabled = false

webgl.disabled = true

layout.css.visited_links_enabled = false

gfx.downloadable_fonts.enabled = false

network.http.sendRefererHeader = 0

security.enable_tls_session_tickets = false

network.http.use-cache = false

Möchte man das Laden von Videos und Audiodateien unterbinden, so sind folgenden Parametern wichtig:

media.webm.enabled = false

media.wave.enabled = false

media.ogg.enabled = false

Möchte man dem Add-on Enigmail für die Verschlüsselung die Geschwätzigkeit abgewöhnen, so sollte man einstellen:

extensions.enigmail.addHeaders = false

extensions.enigmail.useDefaultComment = true

extensions.enigmail.agentAdditionalParam = --no-emit-version

Reset "forgotten" password in Linux systems

This procedure works with all Linux systems. You need a live system on CD or an USB-Stick, as you get ist on most of the installation media for Linux.

- Start with the live system, select: "test system", not "install"

- in the running system open a terminal with "Menu / Terminal" write the following commands:

- sudo mkdir /media/tmp

- sudo mount /dev/sdaX /media/tmp

- sudo chroot /media/tmp

- passwd username

You have to know the partition name, i.e. /dev/sda5, where the Linux system resides. Then you have to write in the 2. command sda5 instead of sdaX. If you don't know the name, you may look and mount all partions on your disk in the live system with "Menu / Personal Files". In the terminal you get a list of all partions with their name via the command df -k .

For "username" you have to write your own user name or "root" if you want to change the admin password.

Reset "forgotten" password in Windows (7)

If you have no "Password-Reset-Disk you have to do this.

Start with the Windows installation CD and then select "Computer repair options" on the left side. Windows asks you for your installation (C: or D:). The proposed drive will be ok, you can select it. Then you will see a list of repair options, select the last "Command".

Ther you can enter the following commands (C: or D: as selected above):

- copy C:\windows\system32\utilman.exe C:\

- copy C:\windows\system32\cmd.exe C:\windows\system32\utilman.exe

The last command you have to commit with "Yes". Then restart the computer normal without the installion CD. On the login windows select a small symbol in the left bottom corner. You will get a "Command" window.

Enter:

- net user username password

"username" and "password" you have to change with your values. If you don't know the user name you will get a list of all users with the command "net user". Even the administrator password you can change.

Afte that you can login with the new values. But don't forget to delete this security hole you have installed. Restart the computer with the Windows installation CD, select "Computer repair options" and "Command Window" and enter the command:

- copy C:\utilman.exe C:\windows\system32\utilman.exe

Whether this "trick" works in other Windows versions than Windows7 is still open.

We found this trick here http://pcsupport.about.com/od/windows7-password-reset-walkthrough.htm

... to be continued ...

Please send us hints when you see errors.

Category[40]: Anti-Überwachung Short-Link to this page: a-fsa.de/e/2fk

Link to this page: https://www.a-fsa.de/de/articles/4238-technische-hinweise-um-der-ueberwachung-zu-entgehen.html

Link with Tor: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/4238-technische-hinweise-um-der-ueberwachung-zu-entgehen.html

Tags: #TechnischeHinweise #Installation #Tools #Datenschutz #Verschluesselung #Tor #Citadel #Enigmail #PasswortReset #Thunderbird #Linux #RaspberryPi #utox #µtox #qtox #hibiscus #Konferenzen #LetsEcrypt #Zertifikate #Appache #WebServer #Zertifikate

Created: 2014-03-27 18:20:38 Hits: 28342

Leave a Comment